截至2019年6月,勒索病毒的活跃度依旧高居不下,相对于刚进入大众视野时的“蠕虫式”爆发,如今的勒索病毒攻击活动越发具有目标性、隐蔽性,攻击者通常会破坏入侵过程留下的证据,使得溯源排查难以进行;勒索变种也趋于“无特征化”,如使用随机后缀、勒索信息文件无明显特征等,难以分辨其家族。

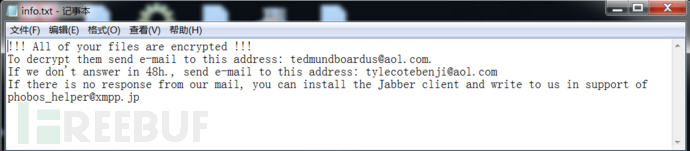

高发勒索家族

从勒索病毒家族来看,国内高发的勒索病毒家族主要有GlobeImposter、GandCrab、CrySiS、CroptON、Attention等:

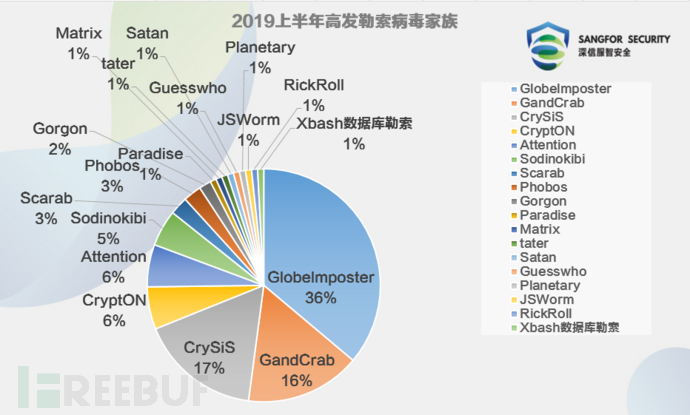

受害行业分布

从勒索病毒攻击目标来看,企业、科研教育成为勒索病毒的主要目标行业,总占比达到52%;在企业受害用户中,文件服务器、财务服务器等存储重要数据文件的服务器通常是攻击者的首要目标:

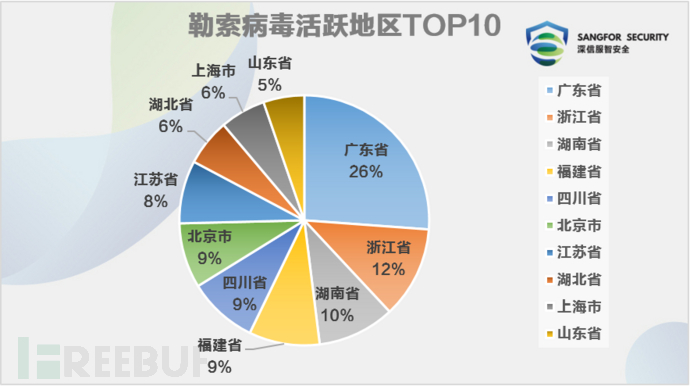

受灾区域分布

从勒索病毒受灾区域来看,广东省地区受感染情况最为严重,其次是浙江省和湖南省:

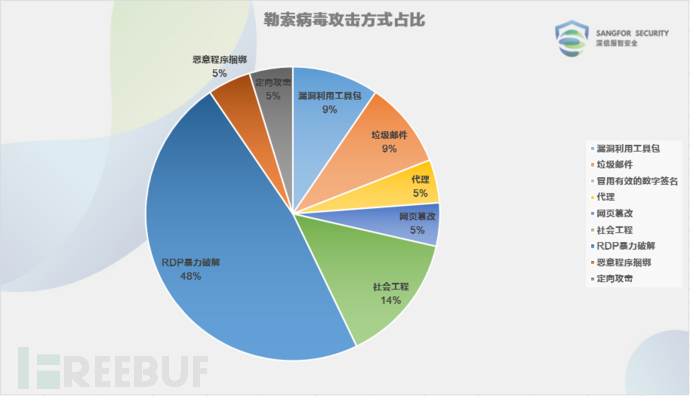

攻击方式占比

从勒索病毒攻击方式来看,RDP暴力破解仍然是使用最为广泛的攻击方式,因此,将服务器3389端口映射到公网并使用简单密码,是非常容易受到勒索病毒入侵的,并且内网如果使用了相同的弱密码,可能导致多台终端遭到入侵;其次,社会工程也成为攻击者获取密码的一种方式,使用公司邮箱注册挖矿账号、注册不良网站账号等行为可能会带来密码泄露的风险:

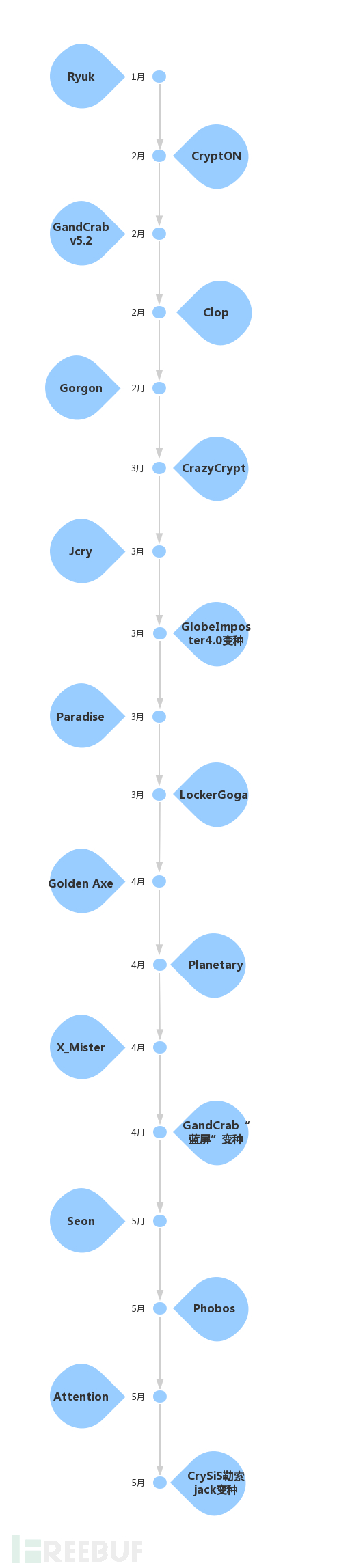

2019上半年勒索病毒发展走向

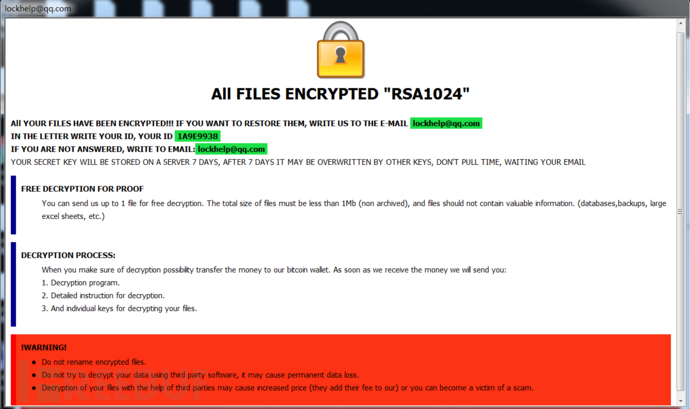

CrySiS勒索病毒jack变种

传播途径:社会工程、RDP远程爆破等方式手动投放

勒索特征:.jack

详细分析:https://mp.weixin.qq.com/s/aoR2eFtRi9K2rUNJQMX3Hg

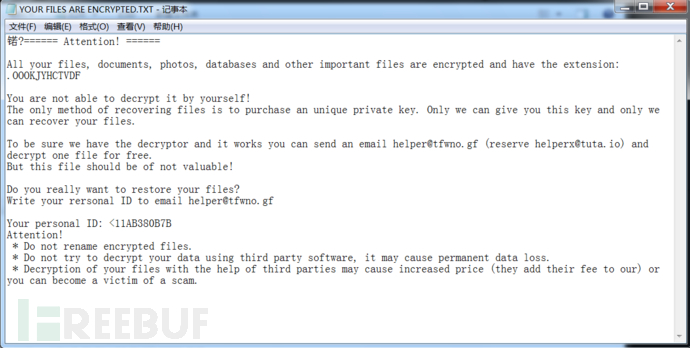

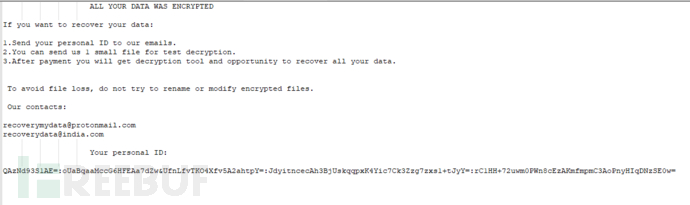

Attention勒索病毒

传播途径:社会工程、RDP远程爆破等方式手动投放

勒索特征:大写的随机[10-12]个英文字母

详细分析:https://mp.weixin.qq.com/s/yU3jfTbl9CRp2BJEsGTSFw

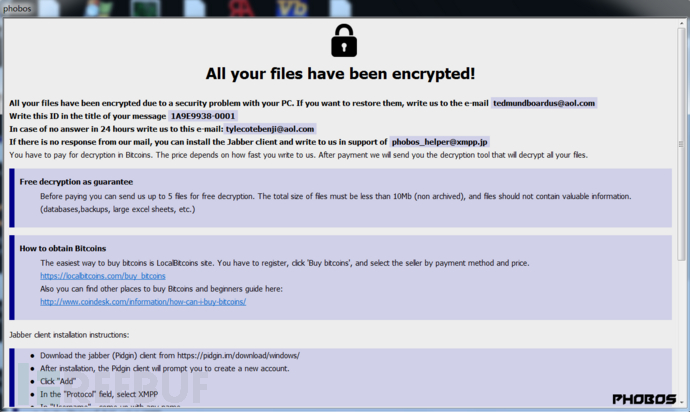

Phobos勒索病毒

传播途径:RDP暴力破解+人工投放

勒索特征:[原文件名]+id[随机字符串]+[邮箱地址].phobos

详细分析:https://mp.weixin.qq.com/s/qe4MdwK6HAMHERF2xGo_EQ

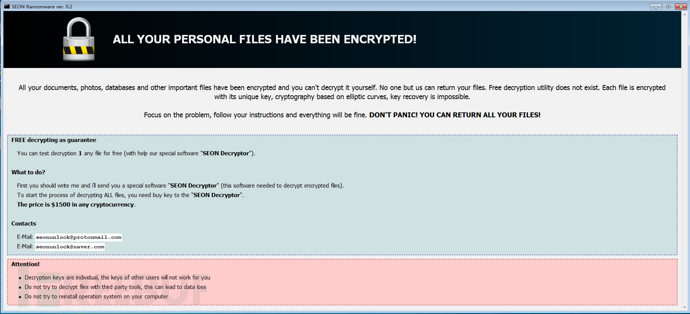

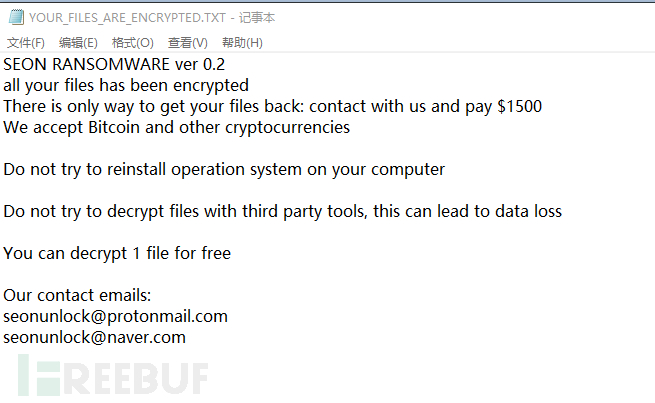

Seon勒索病毒

传播途径:漏洞利用工具包Bizarro Sundown(GreenFlash)

勒索特征:.FIXT

详细分析:https://mp.weixin.qq.com/s/t_L9ARGiiCusImPvhB6ifA

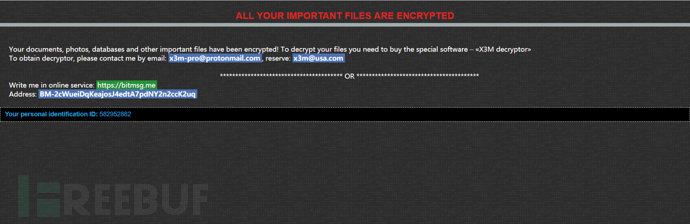

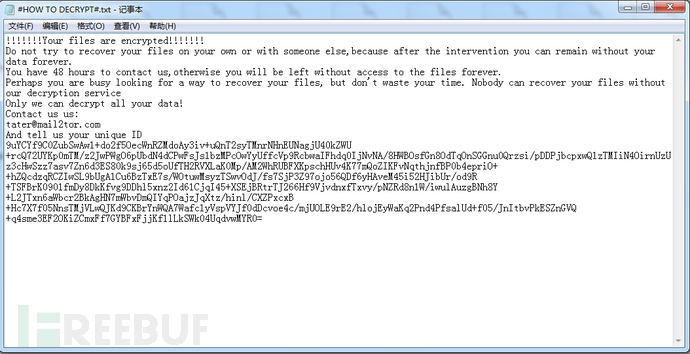

CryptON

传播途径:RDP暴力破解+人工投放

勒索特征:id-[数字]_[x3m-pro@protonmail.com]_[x3m@usa.com].x3m

详细分析:https://mp.weixin.qq.com/s/h4c0n1gV-ghp5CKTo83HZA

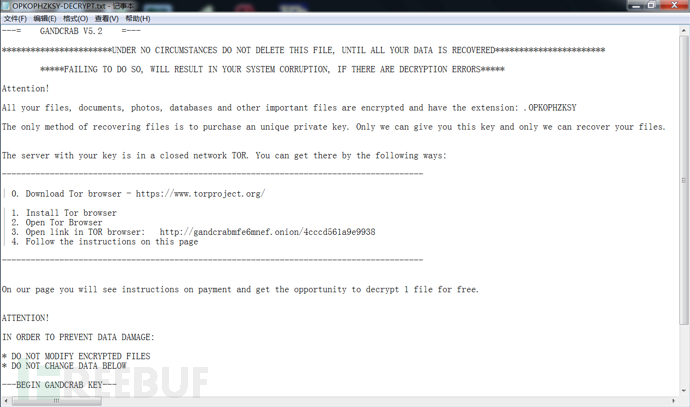

GandCrab v5.2

传播途径:钓鱼邮件、RDP暴力破解

勒索特征:随机后缀

详细分析:https://mp.weixin.qq.com/s/M93V2oWuwjdtOxI9-Vz6SQ

相关变种:GandCrab“蓝屏”变种

详细分析:https://mp.weixin.qq.com/s/0-5xweSvuGpDhHdNAMO6qg

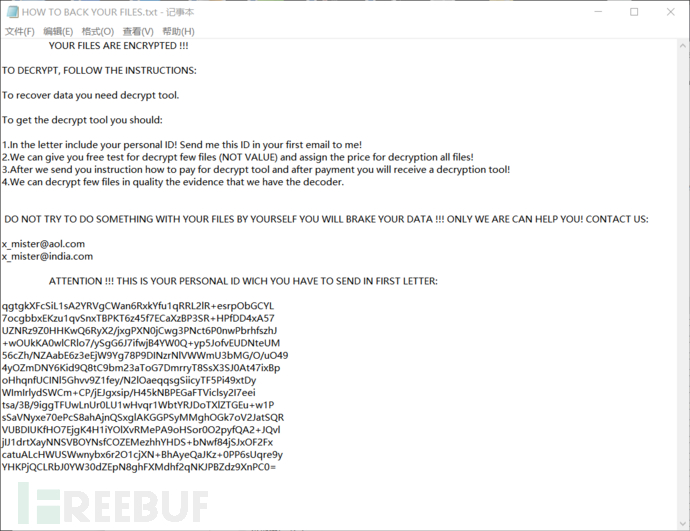

X_Mister勒索病毒

传播途径:RDP暴力破解+人工投放

勒索特征:[原文件名]+[.Mr-X666]

详细分析:https://mp.weixin.qq.com/s/UOL7HwgS-nNjxLltAroNZA

Planetary勒索病毒

传播途径:RDP暴力破解、垃圾邮件

勒索特征:.pluto、.mecury、.Neptune、.yum、.mira后缀

详细分析:https://mp.weixin.qq.com/s/hoD1gqTC5IPjZhDT4o9Wdw

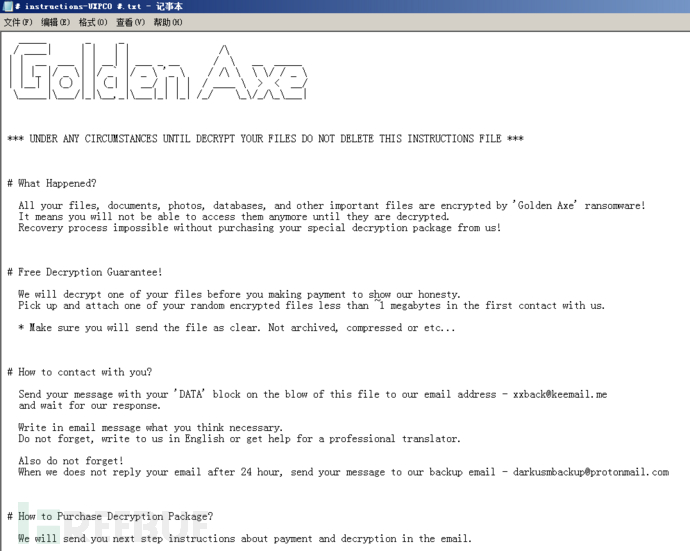

Golden Axe勒索病毒

传播途径:未知

勒索特征:五位随机字符后缀

详细分析:https://mp.weixin.qq.com/s/QaHJ1S-4zgH5IaUprekgHw

Tater勒索病毒

传播途径:RDP暴力破解+人工投放

勒索特征:“.tater”后缀

详细分析:https://mp.weixin.qq.com/s/fMTkQHX6icjyFnZV4B5VXw

LockerGoga勒索病毒

传播途径:定向攻击

勒索特征:”.locked”后缀

详细分析:https://mp.weixin.qq.com/s/Izl9dGKObok2Wlu_qh32_w

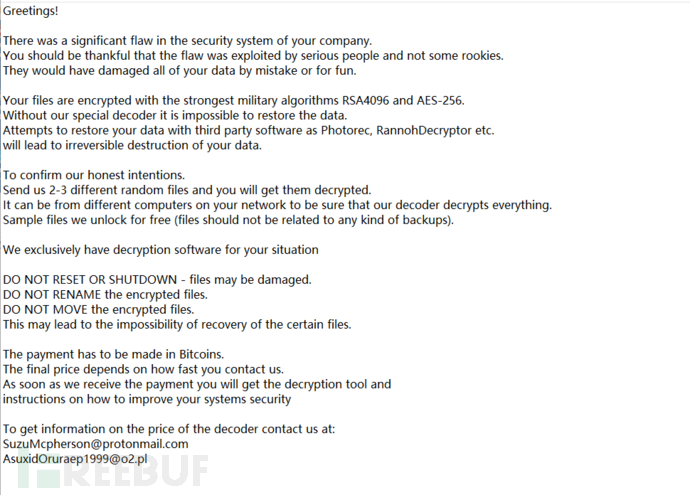

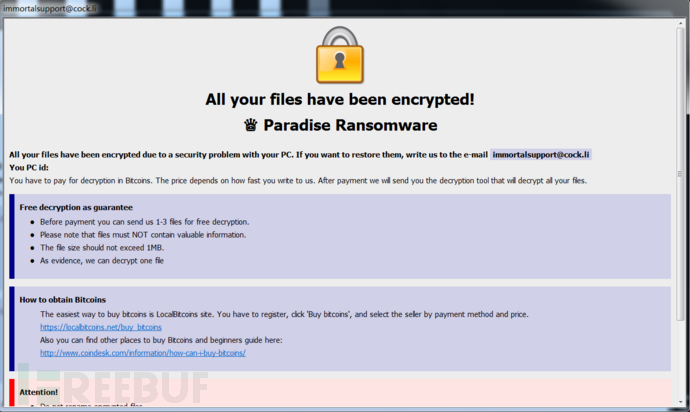

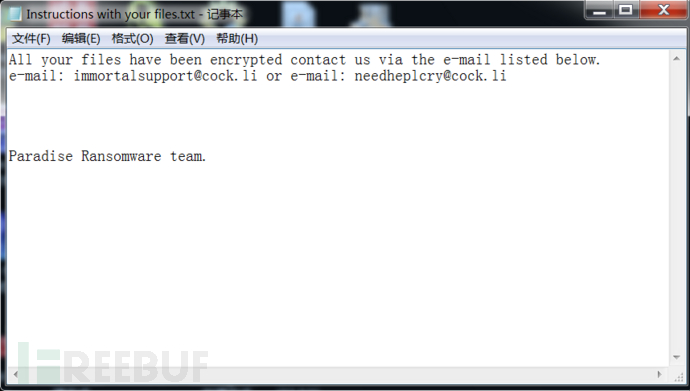

Paradise勒索病毒

传播途径:RDP暴力破解+人工投放

勒索特征:[原文件名]_[随机字符串]_{immortalsupport@cock.li}.p3rf0rm4

详细分析:https://mp.weixin.qq.com/s/O4uMtDdFWVmAh2VEP3n7Kg

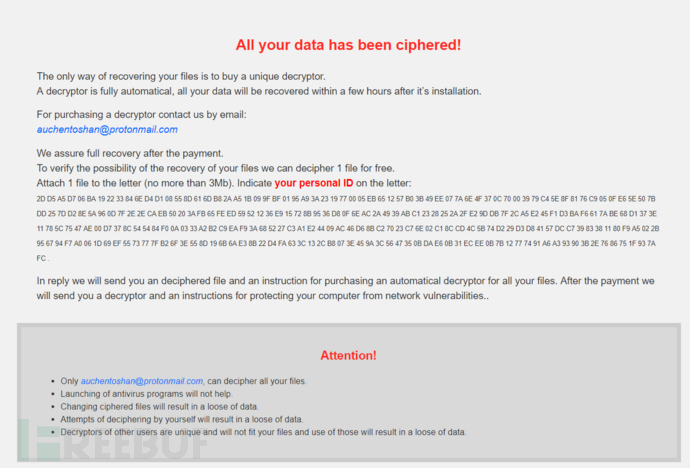

GlobeImposter4.0变种

传播途径:社会工程、RDP暴力破解、恶意程序捆绑等

勒索特征:“.auchentoshan”后缀

详细分析:https://mp.weixin.qq.com/s/fmeZZiRmkfYi-K1H0RAKTg

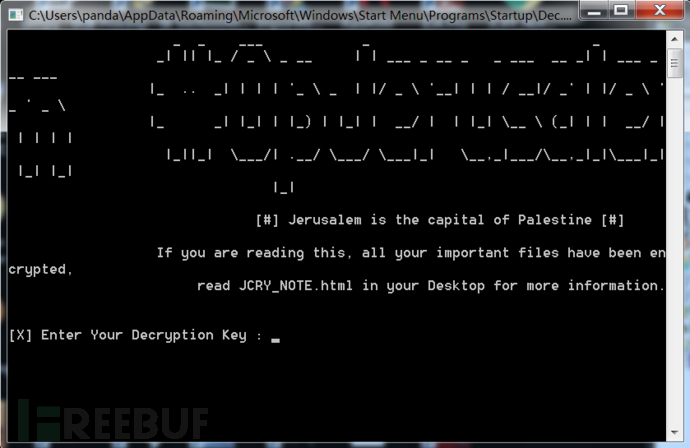

JCry勒索病毒

传播途径:网页篡改

勒索特征:”.cry”后缀

详细分析:https://mp.weixin.qq.com/s/OnaWth1_Q5HtH8vEGQFnBA

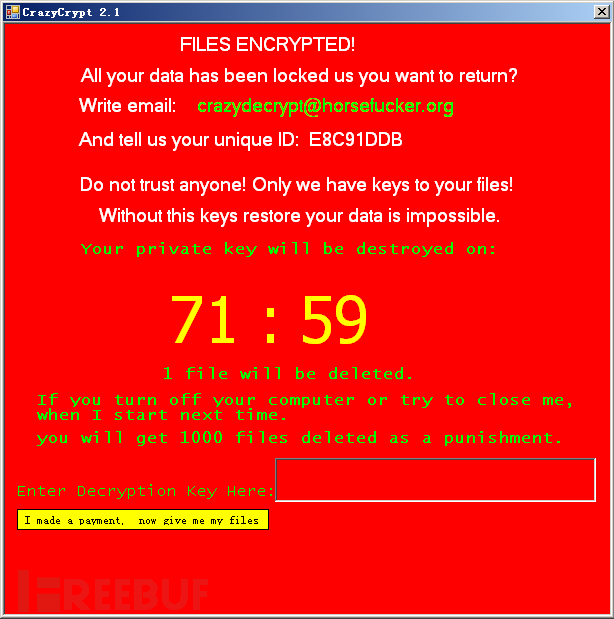

CrazyCrypt2.1勒索病毒

传播途径:未知

勒索特征:“原文件名 + id.主机id.[crazydecrypt@horsefucker.org].crazy”

详细分析:https://mp.weixin.qq.com/s/ndf_F6xiNOvTw1LgYoP0kg

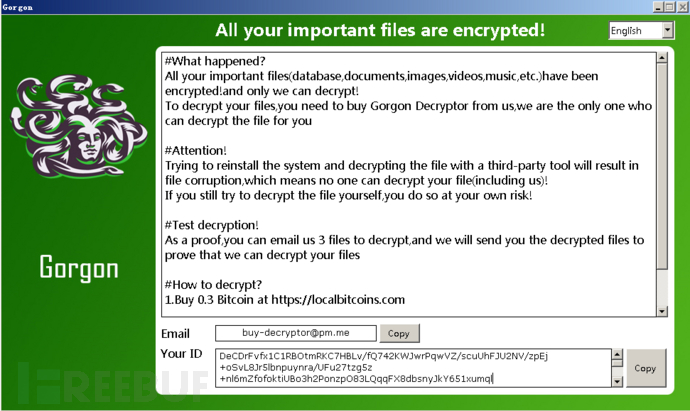

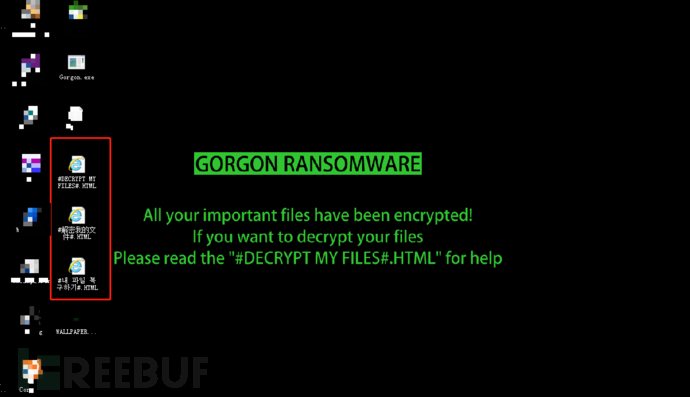

Gorgon(蛇发女妖)勒索病毒

传播途径:代理

勒索特征:.[buy-decryptor@pm.me]后缀

详细分析:https://mp.weixin.qq.com/s/AMMD0Hm3IFNuKXvlpoY5nQ

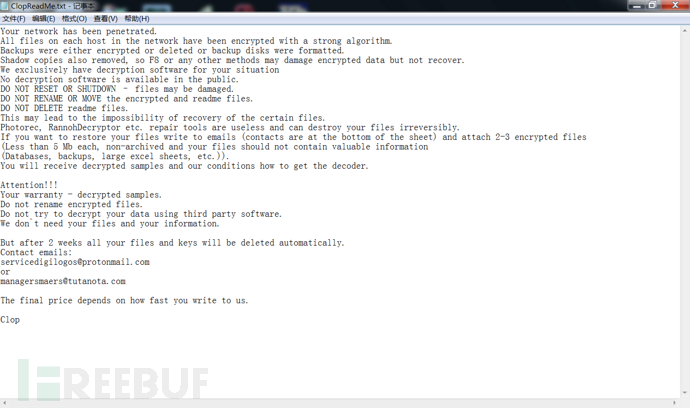

Clop勒索病毒

传播途径:冒用有效的数字签名

勒索特征:”.Clop“后缀

详细分析:https://mp.weixin.qq.com/s/xQ8ycFhjuSAnbSzUHHYsqQ

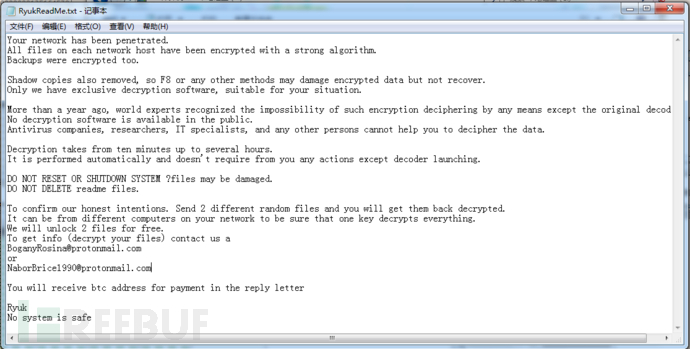

Ryuk勒索病毒

传播途径:垃圾邮件、漏洞利用工具包

勒索特征:”.RYK”后缀

详细分析:https://mp.weixin.qq.com/s/5WlAyZvyfoiEmv4JQSTaVg

2019年6月,赚取了超过20亿美元赎金的GandCrab勒索软件团队宣布将在一个月内关闭其RaaS(勒索软件即服务)业务,然而,GandCrab的落幕并不代表勒索病毒时代的终结,只有加强安全防护意识,才能避免不必要的损失。

深信服安全团队提醒大家:

1、及时给电脑打补丁,修复漏洞。

2、对重要的数据文件定期进行非本地备份。

3、不要点击来源不明的邮件附件,不从不明网站下载软件。

4、尽量关闭不必要的文件共享权限。

5、更改账户密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃。

6、如果业务上无需使用RDP的,建议关闭RDP。

*本文作者:深信服千里目安全实验室,转载请注明来自FreeBuf.COM